Cyberattaque : « Tout, dans ce scénario, fait penser à une attaque criminelle »

Cyberattaque : « Tout, dans ce scénario, fait penser à une attaque criminelle »

Propos recueillis par Damien Leloup

La France a été plutôt épargnée par le déploiement massif du rançongiciel qui a touché près de cent pays en vingt-quatre heures, affirme l’agence de sécurité nationale.

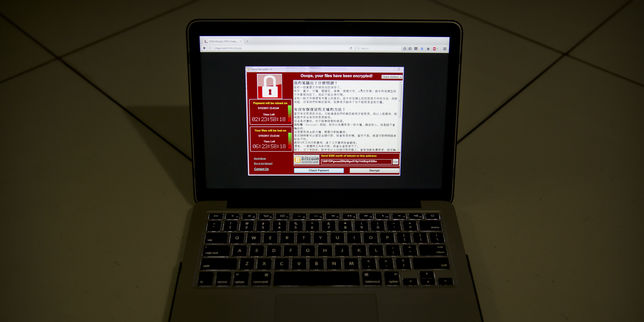

Le message affiché par le rançongiciel, demandant le paiement de 300 dollars pour débloquer le contenu de la machine. | Mark Schiefelbein / AP

Guillaume Poupard, le directeur de l’Agence nationale de la sécurité des systèmes d’information, revient sur le « rançongiciel » qui a perturbé des dizaines de milliers d’ordinateurs dans près de cent pays depuis vendredi 12 mai.

Les administrations françaises ont-elles été touchées par WanaCrypt0r 2.0, ce logiciel de racket qui s’est déployé à très grande vitesse vendredi et samedi matin ?

A ce stade, les services de l’Etat ne sont pas touchés. Mais nous restons très prudents : c’est un logiciel très virulent, et nous sommes en plein milieu d’un week-end : il est possible que, lundi matin, on ait des surprises en découvrant des machines qui auraient été infectées. Mais à notre connaissance, hormis Renault, il n’y a pas eu d’entreprises ou d’administrations majeures qui ont été touchées en France.

Le gouvernement britannique évoque une « cyberattaque » qui aurait « ciblé » ses hôpitaux. Est-on en présence d’une attaque étatique ?

Il est encore tôt, et nous restons bien sûr prudents sur ce point. Mais tout, dans le scénario présent, fait penser à une attaque criminelle. Ce n’est pas incompatible avec le fait que des entreprises ou administrations aient été ciblées – mais, dans ce cas, les concepteurs du logiciel visent surtout des cibles perçues comme plus susceptibles de répondre favorablement au chantage. Je peux me tromper, mais je ne pense pas qu’on soit dans un scénario étatique. Nous sommes plutôt face à une tentative de chantage classique.

Au Royaume-Uni, les hôpitaux semblent avoir été particulièrement touchés parce qu’ils utilisent encore beaucoup d’ordinateurs sous Windows XP. En France, les administrations utilisent-elles des versions plus modernes de Windows ?

Windows XP est un logiciel obsolète. Il n’est plus maintenu depuis maintenant plusieurs mois. Dans les administrations françaises, nous avons procédé à une purge de ces machines, ce n’est pas un sujet d’inquiétude. En revanche, il reste encore beaucoup de systèmes industriels qui l’utilisent. Dans l’industrie, les cycles de production s’étalent souvent sur dix ou quinze ans, une durée qui n’est pas adaptée au rythme d’évolution de l’informatique. On trouve encore beaucoup de « systèmes métier » qui s’appuient sur Windows XP.

L’Agence nationale de la sécurité des systèmes d’information a-t-elle fait passer des consignes spécifiques ?

Nos recommandations sont très classiques – et ne sont pas uniquement valables aujourd’hui ! D’abord, il faut bien sûr faire une mise à jour régulière des machines. Dans ce cas précis, il est très important d’installer le correctif émis par Windows, et ce également sur les versions récentes de Windows, qui sont également vulnérables, même si elles le sont moins que Windows XP.

Nous conseillons aussi d’effectuer régulièrement des sauvegardes hors ligne, déconnectées du réseau, pour éviter qu’elles ne puissent être elles aussi chiffrées. Enfin, pour les entreprises ou administrations qui auraient été touchées par ce rançongiciels, il est important de faire appel à des professionnels pour réinstaller les systèmes de manière saine. Et il est important de renforcer sa vigilance quant aux courriels suspects et à leurs pièces jointes.

Pour les personnes qui ont été touchées, nous donnons aussi toujours pour consigne de ne pas payer. La « qualité de service », le fait que vos données soient de nouveau accessibles si vous payez, n’est pas garantie.