La propagation du virus informatique qui a touché plus de 70 pays quasi stoppée

La propagation du virus informatique qui a touché plus de 70 pays quasi stoppée

Par Damien Leloup, Morgane Tual

Un chercheur en sécurité informatique a réussi à ralentir sa diffusion, tout comme la publication d’une mise à jour de Windows. Les machines touchées, quant à elles, restent toujours bloquées.

Le virus informatique de type « rançongiciel » qui a touché des dizaines de milliers d’ordinateurs dans plus de 70 pays devrait désormais stopper sa progression, grâce à la mise en place de contre-mesures et à l’intervention d’un chercheur en sécurité qui a accidentellement trouvé le moyen d’actionner un mécanisme d’autoblocage.

Le chercheur en sécurité informatique anonyme, connu uniquement par son pseudonyme sur les réseaux sociaux, MalwareTech, a découvert dans la nuit de vendredi à samedi l’adresse d’un site Internet dans le code du logiciel. Le virus tentait de se connecter à ce site lors de sa diffusion ; si le site était injoignable, il poursuivait sa propagation. Ayant constaté que le nom de domaine était à vendre, MalwareTech l’a simplement acheté, activant sans s’en rendre compte le mécanisme d’urgence qui semblait avoir été prévu par les créateurs du logiciel et stoppant sa propagation.

« Nous sommes sur la pente descendante, les nouvelles infections sont très rares, a constaté Vikram Thakur, un chercheur de l’entreprise de sécurité informatique Symantec, interrogé par le Guardian. Les chiffres sont très bas et continuent de descendre. »

Les ordinateurs toujours bloqués

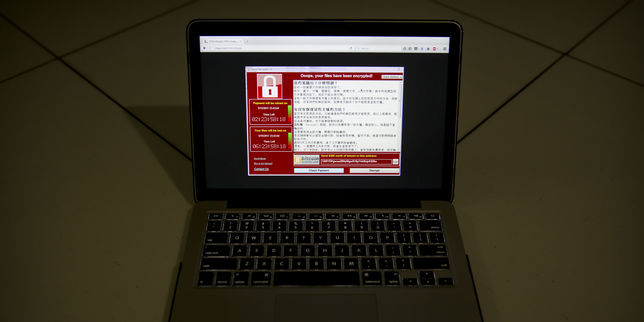

Le virus, qui a paralysé le fonctionnement des hôpitaux britanniques et perturbé le fonctionnement de grandes entreprises comme Renault et Telefonica, chiffre et bloque l’accès aux fichiers de l’ordinateur et demande une rançon pour les déverrouiller. On ignore encore si le paiement de la rançon – 300 dollars – débloque bien les données. L’arrêt de la propagation ne permettra cependant pas aux victimes déjà touchées par le virus de récupérer l’accès à leur ordinateur. Une fois chiffrées par le logiciel, les informations sont quasi impossibles à déchiffrer.

La propagation extrêmement rapide de ce rançongiciel a été rendue possible par l’existence d’une faille de sécurité dans Microsoft Windows, dont l’existence a été divulguée par un mystérieux groupe baptisé « The Shadowbrokers ». Ces derniers avaient publié le code de plusieurs outils de piratage appartenant à la NSA, l’Agence nationale de sécurité américaine. Microsoft avait corrigé la faille de sécurité avant même la publication du groupe, mais les ordinateurs qui n’ont pas été mis à jour, ou qui utilisent d’anciennes versions de Windows, dont XP, y restent vulnérables – Windows XP, qui équipe encore de très nombreux ordinateurs dans le monde, y compris au sein des hôpitaux britanniques, ne bénéficie plus de mises à jour de sécurité.

Mise à jour en urgence de Windows

Fait inhabituel, Microsoft a, dans la nuit de vendredi à samedi, publié un « patch », c’est-à-dire une mise à jour de sécurité, pour des systèmes d’exploitation qu’il a pourtant cessé de maintenir depuis longtemps : Windows XP, Windows 8 et Windows Server 2003. Microsoft précise que « les clients utilisant Windows 10 n’ont pas été affectés par cette attaque aujourd’hui ».

Selon certains observateurs, le déploiement dans l’urgence de ce patch par Microsoft aurait aussi permis de freiner la diffusion du rançongiciel aux Etats-Unis – l’Europe semble être la zone la plus touchée.

Dans un communiqué publié ce 13 mai, les autorités françaises recommandent très fortement de mettre à jour tous les ordinateurs Windows, et plus particulièrement d’appliquer le patch MS17-010, qui corrige cette vulnérabilité. En cas d’infection, il est important de déconnecter les machines touchées du réseau local, s’il existe. Enfin, les autorités déconseillent de « payer la rançon », qui « ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé [notamment carte bancaire] ».