Un malware enregistre l’écran des Français visitant des sites pornographiques

Un malware enregistre l’écran des Français visitant des sites pornographiques

L’entreprise de sécurité informatique ESET alerte sur l’existence de ce logiciel malveillant, baptisé Varenyky, qui se propage par e-mail et vise spécifiquement les Français.

C’est un logiciel malveillant dont l’ESET n’a pas encore percé tous les secrets. Jeudi 8 août, cette entreprise spécialiste de la sécurité informatique a annoncé avoir détecté un programme se diffusant par e-mail et capable d’enregistrer l’écran des internautes consultant un site pornographique. Avec une particularité : ce logiciel, qu’elle a baptisé Varenyky, ne semble viser que les Français. Explications.

Que fait ce malware ?

Ce logiciel, qu’ESET a repéré en mai, a connu plusieurs versions. Il est capable d’effectuer différentes missions sur les ordinateurs qu’il infecte.

- Enregistrer l’écran des internautes qui consultent de la pornographie. Quand l’utilisateur d’un ordinateur infecté ouvre une fenêtre dans laquelle des mots-clés liés à la pornographie (mais aussi les termes « bitcoin » ou… « Hitler ») apparaissent, le logiciel enregistre ce qui se passe à l’écran et peut l’envoyer à un serveur distant.

- Envoyer des spams. Les ordinateurs infectés sont notamment utilisés pour envoyer des messages de « phishing » à des milliers de personnes. Le phishing consiste à duper un internaute pour lui dérober des informations personnelles. Dans ce cas précis, les messages envoyés incitent la cible à cliquer sur un lien vers une page lui faisant croire qu’il est sur le point de gagner un smartphone, à condition qu’il donne des informations comme son nom, son adresse, son e-mail, son numéro de téléphone. Et, bien entendu, son numéro de carte bancaire.

- Dérober des mots de passe. Varenyky est capable de dérober des identifiants et des mots de passe à partir du navigateur Internet ou du logiciel de gestion d’e-mails.

Comment se diffuse-t-il ?

Varenyky se diffuse par e-mail. ESET donne un exemple du type de courriel reçu par les victimes, intitulé « facture ». « Le paiement de la commande #656472 d’un montant de 491,27 € vient d’être validé », peut-on lire dans l’e-mail, avec la prétendue facture en pièce jointe, sous forme d’un document Word. De quoi inquiéter le récipiendaire qui n’a pas souvenir d’une telle commande, et le pousser à ouvrir la pièce jointe pour en savoir davantage. C’est elle qui contient le malware. Celui-ci fonctionne sur Windows.

La pièce jointe de ce message est en fait piégée. / Capture d’écran effectuée par ESET

Qui vise-t-il ?

Ce logiciel est conçu pour viser les Français : l’équipe d’ESET a constaté qu’il vérifie avant de se lancer que Windows est configuré en langue française et a défini la France comme pays. Il vérifie aussi la configuration du clavier, pour exclure les claviers anglais ou russes. Pourquoi tant de précautions pour ne cibler que les Français ? ESET avance une tentative d’explication sur son site :

« Ceci constitue une astuce ingénieuse pour tromper les analyseurs automatiques d’échantillons et éviter d’attirer l’attention, grâce au nombre limité de configurations informatiques sur lesquelles ce logiciel malveillant est installé. »

Pour savoir si vous êtes infectés, ESET, qui fabrique et vend des antivirus, propose un scanner en ligne.

Par ailleurs, les spams envoyés par Varenyky ne le sont qu’à des adresses e-mail orange.fr (ou wanadoo.fr, l’ancêtre du fournisseur d’accès à Internet Orange).

Qui sont les auteurs de ce malware ?

Les rares indices dont dispose ESET ne lui permettent pas de se risquer à établir des hypothèses. L’entreprise souligne toutefois la qualité du français utilisé dans l’e-mail contenant le malware, « ce qui pourrait indiquer que ses opérateurs parlent couramment français ».

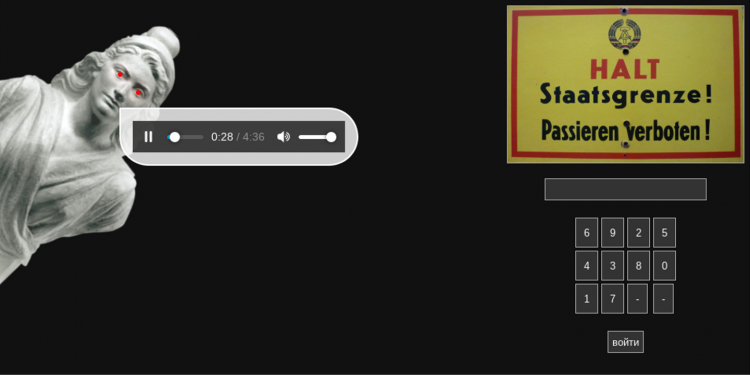

Plus étonnant, l’équipe d’ESET a découvert une page, accessible sur le darkweb par le biais du logiciel TOR, permettant visiblement aux auteurs du malware de se connecter à l’interface du serveur distant qui récupère les informations dérobées. La page a plusieurs fois été modifiée, et dans ses différentes versions, les chercheurs ont pu y voir, pêle-mêle, une statue de Marianne avec les yeux rouges, la formule latine « vade retro satanas », un panneau allemand « Arrêt – Frontière de l’Etat – Entrée interdite », la chanson de Mylène Farmer Fuck Them All se lançant automatiquement, une publicité pour une bière serbe, une photo de l’inspecteur de la Panthère rose, un bouton de connexion en russe… Difficile d’en tirer la moindre conclusion.

Cette page Web serait utilisée par les auteurs de Varenyky, selon ESET. Elle a régulièrement changé. / Capture d’écran effectuée par ESET

ESET note toutefois que le logiciel « n’est pas très développé ». L’entreprise a découvert ce qui ressemble à des étourderies dans le code, et souligné « un manque d’attention dans le travail des opérateurs ».

Les pirates ont-ils rançonné des victimes ?

ESET dit n’avoir trouvé aucune preuve que des enregistrements d’écran aient été utilisés afin de rançonner des victimes. « On ignore si ces vidéos ont été enregistrées pour satisfaire la curiosité des auteurs [de Varenyky] ou si ces derniers avaient l’intention de les monétiser en pratiquant la “sextorsion” [une pratique consistant à faire chanter des internautes pour leurs photos ou vidéos explicites] », écrit l’entreprise. Mais elles « pourraient être utilisées pour exercer du chantage convaincant ».

D’autant que les auteurs de Varenyky ont déjà fait chanter des internautes, en lançant en juillet une campagne de « sextorsion » par e-mail, mais qui, selon ESET, « ne semble pas reliée » à leur capacité à enregistrer les écrans des internautes. Cette arnaque « assez courante » et « largement documentée », souligne l’entreprise, consiste à envoyer un message de menaces aux victimes. Le message laisse entendre que son auteur a piraté l’ordinateur de la victime, a enregistré sa navigation sur des sites pornographiques et l’a filmé, par l’intermédiaire de sa webcam. Le message menace la victime de divulguer ces vidéos à ses proches et sur les réseaux sociaux, à moins qu’il ne verse 750 euros en bitcoins. « L’adresse bitcoin utilisée pour cette arnaque avait reçu quatre paiements », la dernière fois qu’ESET a vérifié, la semaine dernière.

Si ces e-mails ne sont pas liés, selon ESET, à la capacité d’enregistrer les écrans, et si l’entreprise ne dispose d’aucune preuve que cette capacité ait été exploitée, elle met les utilisateurs en garde, prévenant que cela pourrait arriver. En disposant de capacité de spam, d’enregistrement d’écran et de vol de données personnelles, les auteurs du malware ont toutes les cartes en main pour rançonner efficacement leurs victimes.

L’entreprise de cybersécurité insiste aussi sur le fait que ce logiciel « est en plein développement » : « Il a considérablement changé depuis la première fois que nous l’avons observé. »