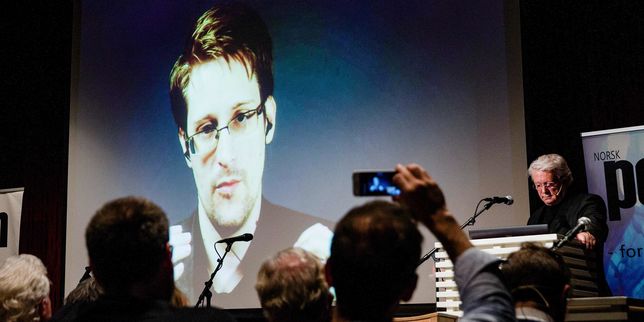

En trois ans, qu’a-t-on appris des documents Snowden ?

En trois ans, qu’a-t-on appris des documents Snowden ?

Par Martin Untersinger

Trois ans après la décision d’Edward Snowden d’exfiltrer des documents de la NSA, l’agence nationale de sécurité américaine, les révélations n’ont pas cessé.

Plus de trois ans ont passé depuis qu’Edward Snowden, sous-traitant de l’agence nationale de sécurité américaine (NSA) et ancien agent de la CIA, a quitté les Etats-Unis pour Hongkong. C’est là qu’il a rencontré plusieurs journalistes à qui il a confié un énorme stock de documents appartenant à la NSA, l’agence américaine chargée de l’espionnage électronique. Il voulait dénoncer ce qu’il estimait être des pratiques illégales et choquantes en matière de surveillance des communications. Depuis cette date, et même si le rythme a ralenti après les premiers mois, les révélations de différents médias ayant eu accès à ces documents n’ont pas cessé. Voici les principaux enseignements tirés de cette fuite sans précédent.

Que sont ces documents ?

Ces documents appartiennent à l’ensemble que l’on appelle « l’archive Snowden ». Des documents de toutes sortes, décrivant des programmes de surveillance réalisés par des agents à destination de leurs collègues, des communications internes… Certains sont très techniques, d’autres écrits pour être compris par le plus grand nombre au sein de l’agence.

Si les documents appartiennent, pour une bonne partie, à la NSA américaine, ils ont aussi permis d’en savoir plus sur les activités de ses homologues. Edward Snowden a en effet copié de nombreux documents appartenant au Government Communication Headquarters (GCHQ), l’équivalent britannique de la NSA. Ces deux agences travaillent de manière si rapprochée que les agents de l’une ou de l’autre ont accès à de nombreux documents appartenant à leurs homologues, ce qui explique pourquoi Edward Snowden y avait lui aussi accès. Ces deux agences participent en outre à l’accord 5-Eyes, qui les lie à leurs équivalents en Australie, en Nouvelle-Zélande et au Canada. Les documents ont donc permis d’avoir un bon aperçu des compétences et des activités de certaines des agences de renseignement électronique les plus puissantes de la planète.

Surveillance de masse

C’est sans doute le principal enseignement des documents Snowden : depuis une quinzaine d’années, les agences de renseignement électroniques, principalement britannique et américaine, surveillent massivement les communications mondiales. La plupart des experts s’en doutaient, les documents en apportent une preuve irréfutable.

Les exemples du caractère massif de cette surveillance sont multiples. Il a (notamment) été révélé que :

La NSA collecte 200 millions de messages texte par jour dans le monde.

Le GCHQ a intercepté des images de chats vidéo de de 1,8 million utilisateurs de Yahoo!.

La NSA est capable de mettre sur écoute l’intégralité d’un pays.

Le GCHQ interceptait des quantités faramineuses de données circulant sur les nombreux câbles sous-marins atterrissant en Grande-Bretagne, étant même capable de garder une copie complète de ces données pendant trois jours.

Cela ne signifie bien sûr pas qu’un agent consulte ou écoute l’intégralité de ces données interceptées, mais que ces communications sont, à un moment ou à un autre, pour une durée et selon des paramètres variables, stockées dans les serveurs de ces agences. Derrière cette interception massive de communications, une logique simple : pour détecter l’aiguille (le renseignement intéressant) dans la botte de foin (le vaste amas des communications mondiales), mieux vaut intercepter toute la botte de foin, pour trier dans un second temps. « Pourquoi ne pas tout collecter, tout le temps ? » se demandait ainsi le chef de la NSA, Keith Alexander, en visite dans un centre d’écoute satellitaire. Un document du GCHQ se vantait même que le but de l’agence était de « dompter » tout Internet.

Corollaire de cette logique : chercher en permanence de nouveaux moyens de collecter des communications, que ce soit sur de nouveaux câbles sous-marins, de nouveaux flux satellites, ou par le biais de nouveaux logiciels espions. Grâce aux documents Snowden, on sait que le NSA et le GCHQ ont développé un système industrialisant et automatisant l’infection de millions d’ordinateurs, que la NSA est capable d’insérer modifiant des programmes espion dans les routeurs américains, des appareils faisant transiter une grande quantité de communications sur Internet, avant leur livraison. Cette posture a même fait craindre à certains dans les agences de se retrouver submergés par les données : un rapport du GCHQ révélé dans les documents Snowden montre que les analystes du GCHQ craignaient un « déluge de données » préjudiciable à leur capacité d’analyse.

Une surveillance diplomatique et politique

Outre cette aspiration indiscriminée de données, les agences de renseignement ont procédé à des écoutes plus ciblées, qui ont visé les élites politiques, diplomatiques et économiques de nombreux pays dans le monde, d’Angela Merkel à la Commission européenne en passant par l’entourage de Dilma Rousseff, le réseau financier Swift, de nombreuses délégations des Nations unies, des ONG comme Médecins du monde… Cet intérêt des services ne se limitait pas aux pays ennemis, mais aussi aux pays amis, dont la France.

Proximité entre entreprises et espions...

Les documents Snowden ont révélé une proximité, voire dans certains cas une porosité entre les entreprises technologiques américaines et les services de renseignement.

L’une des principales révélations, du moins celle qui a fait le plus de bruit, concernait le programme Prism : dans un document, la NSA se vante d’avoir un accès privilégié aux serveurs des plus grands géants du numérique, de Facebook à Google en passant par Microsoft. La plupart des entreprises concernées ont nié l’existence de ce programme.

Si la collaboration de la plupart des entreprises est dictée et encadrée par la loi américaine, certaines entreprises font du zèle, comme le géant des télécoms américain AT&T. Dans un document, la NSA se félicite de « l’extrême volonté d’aider » démontrée par l’opérateur. L’entreprise Microsoft a également facilité la tâche de la NSA pour accéder aux données de certains de ses clients. Les documents Snowden ont également montré que les services de renseignement nouaient des partenariats très importants avec les entreprises gérant les câbles sous-marins pour aspirer les données qu’ils font transiter.

… les seconds attaquant aussi les premiers

Lorsque les services de renseignement ne peuvent pas obtenir la collaboration des géants du numérique, ils agissent dans leurs dos. C’est également un des enseignements principaux des documents Snowden, qui a largement contribué au climat de défiance qui existe aux Etats-Unis entre les entreprises technologiques et Washington.

Le Washington Post a ainsi révélé que la NSA piratait les liaisons internes à Google et Yahoo! pour intercepter des données de leurs utilisateurs, une révélation que ces entreprises ont perçue comme un coup de tonnerre. Grâce aux documents Snowden, on sait également que la NSA a pesé de tout son poids pour affaiblir certains standards de chiffrement des données, rendant potentiellement plus facile la lecture de données censées être protégées et affaiblissant la sécurité de tous les utilisateurs d’Internet.

Accords entre agences et Etats

Les documents Snowden ont également permis d’avoir un aperçu des relations occultes entre agences de renseignement et gouvernements, et de comprendre que certains pays se défaisaient d’une partie de leur souveraineté en matière de renseignement en échange d’informations utiles. Le cas de l’Allemagne est parlant : les Etats-Unis, via la NSA, ont apporté matériels, financements, et savoir-faire technique en matière de surveillance contre l’autorisation de mener des activités de surveillance depuis le territoire allemand ou l’accès aux données interceptées.

Données… et métadonnées

Enfin, les révélations Snowden ont mis sur le devant de la scène une catégorie bien particulière de données : les métadonnées. Les documents de l’archive Snowden montrent que ces informations – qui permettent de savoir qui communique avec qui, quand, combien de temps, avec quel appareil – sont souvent aussi importantes que le contenu des conversations. Et se prêtent particulièrement, de par leur petite taille, à de l’interception de masse.