Cyberattaque : comment un jeune Anglais est devenu un « héros accidentel »

Cyberattaque : comment un jeune Anglais est devenu un « héros accidentel »

Par Morgane Tual

Connu sous le pseudonyme de @malwaretechblog, un Britannique de 22 ans, toujours domicilié chez ses parents, a mis un coup d’arrêt au logiciel de racket qui a fait plus de 200 000 victimes dans 150 pays.

« Désormais, je peux ajouter “a stoppé accidentellement une cyberattaque internationale” sur mon CV ». Dans un tweet humoristique publié samedi 13 mai, @malwaretechblog résume à merveille la situation. Cet Anglais de 22 ans a réussi, presque par hasard, à entraver la propagation du logiciel de racket qui s’est diffusé vendredi à grande vitesse, faisant plus de 200 000 victimes réparties dans 150 pays, selon les données d’Europol.

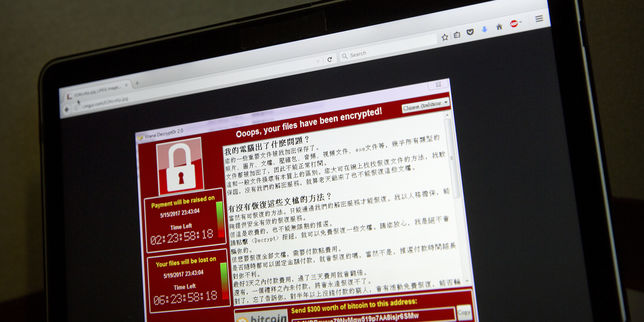

Ce logiciel appelé WanaCrypt0r 2.0 chiffre les données présentes sur l’ordinateur infecté et exige, pour que le propriétaire puisse récupérer son contenu, une rançon d’un montant de 300 dollars. La rapidité inédite de sa diffusion, ainsi que l’importance de certaines organisations touchées – le système de santé britannique NHS, le constructeur automobile Renault ou encore l’opérateur espagnol Telefonica – ont généré une vive inquiétude vendredi. Jusqu’à ce que sa propagation soit brutalement freinée par @malwaretechblog, depuis hissé au rang de « héros accidentel » par la presse britannique.

Des milliers de connexions chaque seconde

Le jeune homme, qui travaille pour l’entreprise de sécurité informatique Kryptos Logic, refuse de dévoiler son identité. « Ça n’a pas de sens de rendre publiques des informations personnelles sur moi », explique-t-il au Guardian. « Il est évident que nous luttons contre des types mal intentionnés, et qu’ils ne vont pas être contents. »

S’il tient à protéger son identité, il a toutefois détaillé, sur son blog, la façon dont il avait vécu la folle journée de vendredi et découvert qu’il avait, avec un simple achat de nom de domaine, endigué la propagation du « ransomware » (rançongiciel).

En fin de matinée, il se connecte machinalement à une plateforme d’information en temps réel sur les menaces informatiques. Il y est bien fait état de quelques victimes d’un rançongiciel, « mais rien de significatif », estime alors le chercheur en sécurité informatique, qui part déjeuner. A son retour, c’est l’affolement : en quelques heures, le logiciel s’est propagé à des milliers de machines, le fonctionnement des hôpitaux britanniques est perturbé et de nouvelles victimes se font connaître les unes après les autres.

Rapidement, il réussit à obtenir une copie du ransomware, dont il examine le code source. Il y remarque la présence d’un nom de domaine en « .com » composé d’une quarantaine de caractères sans aucun sens. Celui-ci n’appartient à personne ; il décide de l’acheter pour 10,69 dollars (9,78 euros). Un réflexe, pour ce chercheur en sécurité informatique spécialisé dans les « malwares », les logiciels malveillants. « J’ai enregistré plusieurs milliers de noms de domaines de ce type l’an passé », explique-t-il.

Il ne comprend pas immédiatement quel rôle joue ce nom de domaine dans le fonctionnement du logiciel, il remarque simplement que chaque machine infectée tente automatiquement de s’y connecter. Une aubaine pour @malwaretechblog : désormais propriétaire du nom de domaine, il reçoit ainsi des informations sur le nombre et la provenance géographique de ces connexions, ce qui lui permet de suivre en direct la propagation de ransoware. Des milliers de connexions sont effectuées chaque seconde, mais le rythme finit étrangement par ralentir.

« Ca a causé une sacré panique »

Parallèlement, un autre chercheur à qui il fournit une copie du ransomware s’étonne de ne pas réussir à le faire fonctionner. « A ce moment là, nous avions tué le malware sans le savoir », explique @malwaretechblog sur son blog. « Nous ne comprenions donc pas pourquoi il n’arrivait pas à le faire fonctionner. » La confusion règne alors, et va être amplifiée par un employé de son entreprise, qui, après avoir examiné le code, croit comprendre, à tort, que l’achat du nom de domaine a en fait empiré la situation en déclenchant le chiffrement des fichiers à grande échelle. « Ça a causé une sacrée panique ».

Heureusement, de l’autre côté de l’Atlantique, un autre spécialiste en sécurité informatique, Darien Huss, s’est entre temps rendu compte que l’enregistrement du nom de domaine avait, bien au contraire, entravé la propagation du virus.

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sin… https://t.co/y3uhfTn0tl

— darienhuss (@Darien Huss)

Incrédule, @malwaretechblog lance quelques tests et parvient à confirmer les affirmations de Darien Huss : le logiciel ne fonctionne plus chez lui, mais se remet à marcher correctement quand il fait en sorte que la connexion au nom de domaine échoue. « Je pense que vous aurez du mal à visualiser un adulte sautillant d’excitation après avoir été victime d’un ransomware, mais c’était moi », écrit-il sur son blog.

Le logiciel est en fait conçu de façon à se connecter automatiquement à ce nom de domaine. Si ce dernier ne répond pas, alors l’opération peut se dérouler comme prévu : bloquer la machine, chiffrer les données et exiger une rançon. En revanche, s’il répond, alors le logiciel devient inactif. C’est ce qui s’est passé quand le nom de domaine a été enregistré.

Ce système est considéré par certains spécialistes comme une sorte de procédure d’urgence conçue par les créateurs du logiciel pour stopper sa propagation si besoin. @Malwaretechblog pense plutôt, de son côté, qu’il s’agit d’une maladresse dans la conception du programme.

Sur le moment, « nous n’avons pas tellement pensé “oui, nous l’avons fait !” mais plutôt “oh mon dieu, on n’a pas foutu le monde en l’air, c’est super ” », raconte-t-il au DailyMail.

« Une espèce de gloire de cinq minutes »

Depuis cet exploit involontaire, tous les regards se tournent vers ce nouveau héros britannique, sursollicité par les médias du monde entier. Sur sa vie, il en dira peu. Seulement qu’il a quitté l’école sans diplôme pour se consacrer à l’informatique, sa passion depuis l’enfance, qu’il a appris sur le tas, avant de se faire repérer par l’entreprise dans laquelle il travaille depuis plus d’un an. Mais aussi qu’il vit toujours chez ses parents. « Tellement cliché », plaisante-t-il dans les colonnes du Guardian, qui n’hésite pas à le qualifier de « dark knight » du « dark web ».

« Ça ne va rien changer à ma vie, c’est juste une gloire de cinq minutes », explique-t-il au quotidien britannique. Même s’il s’agace aussi de voir une photo de lui accompagné d’une jeune femme publiée dans la presse, et que des journalistes se soient, selon lui, rendus chez elle. Avec humour, il met en ligne dimanche sur Twitter une parodie d’une page d’Amazon prévue pour renvoyer les produits n’ayant pas donné satisfaction ; dans son cas, « 15 minutes de gloire ». Avec comme commentaire : « Ça a duré 48 heures de plus que prévu et ça a explosé ma boîte mail. Je suis aussi à peu près certain que des journalistes se cachent dans mon frigo ».

https://t.co/JvrYnQb6sv

— MalwareTechBlog (@MalwareTech)

En attendant, @malwaretechblog garde un œil sur l’évolution de WanaCrypt0r 2.0, et partage les informations dont il dispose avec les forces de l’ordre. Il le répète à l’envi : « c’est très important que tout le monde comprenne bien que tout ce que [les pirates] doivent faire, c’est changer un peu de code et recommencer. Patchez vos systèmes dès maintenant ! »

La solution qu’il a trouvée fonctionne en effet pour la version du logiciel qui a émergé vendredi, mais d’autres variantes ont déjà été détectées. Ce rançongiciel et ses variantes exploitent une faille de Windows que Microsoft a corrigée – mais les ordinateurs qui n’ont pas été mis à jour, ou qui utilisent une version de Windows trop ancienne, sont suceptibles d’êtres infectés. Microsoft a publié en urgence un correctif (« patch ») pour de vieilles versions de son système d’exploitation, comme Windows XP, qu’elle a pourtant cessé de maintenir. Le directeur d’Europol Rob Wainwright craint d’ailleurs que de nouvelles victimes soient à déplorer lundi, « lorsque les gens retourneront à leur travail et allumeront leur ordinateur ».