Cyberattaque : « 200 000 victimes, essentiellement des entreprises, dans 150 pays », assure Europol

Cyberattaque : « 200 000 victimes, essentiellement des entreprises, dans 150 pays », assure Europol

Le logiciel de racket qui s’est développé de façon exponentielle sur un grand nombre d’ordinateurs dans le monde, vendredi, a fait 200 000 victimes, selon Europol.

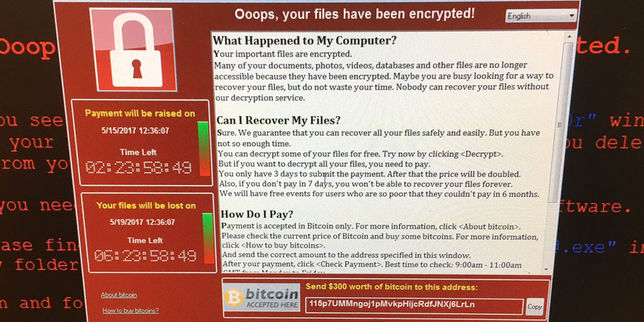

Un exemple d’ordinateur du NHS, le système de sécurité sociale britannique, piraté vendredi 12 mai. | AP

La cyberattaque mondiale qui frappe la planète depuis vendredi a fait « 200 000 victimes, essentiellement des entreprises, dans au moins 150 pays », a affirmé le directeur d’Europol, Rob Wainwright, dans une interview dimanche 14 mai à la chaîne britannique ITV. En moins de vingt-quatre heures, le programme a frappé de très nombreux ordinateurs et perturbé le fonctionnement d’administrations et d’entreprises partout dans le monde.

« Nous menons des opérations contre environ 200 cyberattaques par an mais nous n’avions encore jamais rien vu de tel », a souligné le patron d’Europol qui craint que le nombre de victimes ne continue à croître « lorsque les gens retourneront à leur travail lundi et allumeront leur ordinateur ».

Que sait-on de cette cyberattaque ?

Un programme informatique, baptisé WanaCrypt0r 2.0, s’est déployé à très grande vitesse vendredi à travers la planète. Ce logiciel malveillant, de la famille des « rançongiciels » (ransomware), chiffre le contenu des ordinateurs sur lesquels il est installé pour le rendre inaccessible à leur propriétaire, et réclame une rançon de 300 dollars, à payer en bitcoins, pour le déverrouiller.

La propagation du logiciel peut se faire de deux manières : lorsqu’un utilisateur ouvre une pièce jointe corrompue (document Word ou PDF), mais aussi par le réseau local : WanaCrypt0r 2.0 est un logiciel élaboré, qui « scanne » l’infrastructure réseau depuis les machines sur lesquelles il est installé, pour se diffuser ensuite à toutes les machines proches.

Si ces logiciels sont plutôt courants, WanaCrypt0r 2.0 se distingue des autres par l’extrême rapidité de sa diffusion. Les chiffres annoncés dimanche par Europol en fait la plus importante diffusion d’un logiciel de ce type de l’histoire.

Difficile identification des coupables

Cette attaque a affecté les hôpitaux britanniques, le constructeur automobile français Renault – dont un porte-parole a annoncé dimanche que la quasi totalité des usines touchées devraient être en mesure de redémarrer leur activité lundi – le système bancaire russe, le groupe américain FedEx ou encore des universités en Grèce et en Italie. Samedi, Europol a annoncé samedi qu’une équipe dédiée au sein de son Centre européen sur la cybercriminalité avait été « spécialement montée pour aider » l’enquête internationale chargée d’identifier les coupables.

« Il est très difficile d’identifier et même de localiser les auteurs de l’attaque, a souligné Rob Wainwright. Nous menons un combat compliqué face à des groupes de cybercriminalité de plus en plus sophistiqués qui ont recours à l’encryptage pour dissimuler leur activité. La menace est croissante. »

Si les motivations des pirates ne sont pas encore connues, pour Guillaume Poupard, le patron de l’Agence nationale de la sécurité des systèmes d’information, le garde du corps numérique de l’Etat, « tout, dans ce scénario, fait penser à une attaque criminelle ».

Mise à jour de Windows et coup de chance

WanaCrypt0r 2.0 s’appuie sur une faille de sécurité de Microsoft Windows dont l’existence n’a été révélée que très récemment. La faille avait déjà été corrigée par Microsoft peu avant, mais l’entreprise a dû diffuser en urgence ce samedi un patch, y compris pour Windows XP – une version pour laquelle Microsoft n’effectue normalement plus de mises à jour, et particulièrement vulnérable à cette faille de sécurité. Le logiciel semble avoir surtout touché des machines utilisant d’anciennes versions de Windows – les utilisateurs de Windows 10 sont a priori à l’abri, selon Microsoft.

La propagation massive de WanaCrypt0r 2.0 était quasi stoppée samedi après-midi, en raison d’un coup de chance. Un chercheur en sécurité informatique, qui avait remarqué la présence d’une URL (adresse de site Web) dans le code informatique du logiciel a acheté le nom de domaine correspondant, et déclenché sans le savoir une procédure « de secours » prévue par les concepteurs du virus, qui a bloqué sa diffusion. La publication du correctif de Microsoft samedi matin a également pu ralentir la diffusion du logiciel. En début d’après-midi, les entreprises spécialisées notaient une diminution très rapide du nombre de nouveaux cas de contamination.