Comment se protéger contre le logiciel de racket qui sévit depuis vendredi ?

Comment se protéger contre le logiciel de racket qui sévit depuis vendredi ?

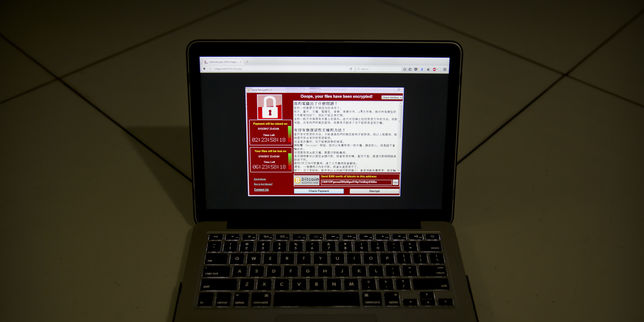

Plusieurs centaines de milliers de machines ont été infectées par ce logiciel, qui chiffre les données et exige une rançon pour les déverrouiller.

Plus de 200 000 victimes du virus, 150 pays touchés, une vitesse de propagation inédite… Le logiciel de racket nommé WanaCryptor 2.0 qui sévit depuis vendredi 12 mai a provoqué une vague d’affolement, avant qu’un chercheur en sécurité informatique ne parvienne à entraver sa progression. Mais d’autres versions de ce logiciel, qui chiffre les données présentes sur un ordinateur et exige une rançon en échange de leur rétablissement, ont été repérées, et de nouvelles infections ont eu lieu lundi.

Suis-je concerné ?

Le virus cible les utilisateurs de Windows. Si tel est votre cas, il est impératif de vous protéger. Vous êtes notamment concerné si vous utilisez une ancienne version de Windows, ou si vous n’avez pas appliqué la mise à jour de sécurité du 14 mars.

Même si la progression fulgurante du virus a été ralentie pendant le week-end des 13 et 14 mai, il continue de se propager, notamment par l’intermédiaire de nouvelles variantes. Selon Microsoft, les utilisateurs de Windows 10 seraient épargnés. Les plus touchés semblent être ceux de Windows XP, mais pas uniquement.

Comment me protéger ?

C’est très simple : il suffit de mettre à jour sa version de Windows. Un bon réflexe à avoir en général – pas seulement lors de cyberattaques majeures. Mettre à jour régulièrement son système d’exploitation permet en effet de corriger les failles découvertes au fur et à mesure. Sans cela, la machine garde des vulnérabilités béantes, à la merci de pirates informatiques et de différents logiciels malveillants. L’idéal est de faire en sorte d’automatiser cette procédure… Et de ne jamais la remettre au lendemain.

Pour vérifier quand a été mise à jour votre copie de Windows pour la dernière fois, cliquez sur « Démarrer », puis tapez « Windows Update » dans la barre de recherche.

La situation est un peu différente pour les utilisateurs de Windows XP, Windows 8 et Windows Server 2003. En temps normal, Microsoft ne fournit plus de mises à jour pour ces systèmes d’exploitation – il a néanmoins publié exceptionnellement un correctif qu’il est possible de télécharger sur son site.

Et s’il n’est pas possible de mettre à jour une machine, « il est recommandé de l’isoler, voire de l’éteindre le temps d’appliquer les mesures nécessaires », explique le CERT-FR, le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques.

Il est également conseillé d’effectuer régulièrement des sauvegardes de ses données et de les stocker sur un disque dur externe, non connecté à Internet, pour les protéger de ce type d’attaques.

Enfin, il faut se montrer vigilant à la réception d’e-mails : ce logiciel se propage notamment lors de l’ouverture de pièce jointe corrompue, comme un document Word ou PDF.

Que faire si mon ordinateur est infecté ?

Malheureusement, il n’existe pas aujourd’hui de solution connue pour désinfecter l’ordinateur, ni pour déchiffrer les données. Le CERT-FR déconseille en tout cas de payer la rançon demandée. « Le paiement ne garantit en rien le déchiffrement de vos données et peut compromettre le moyen de paiement utilisé (notamment carte bancaire) », écrit-il.

L’urgence consiste d’abord, selon l’organisme, à isoler l’ordinateur infecté, s’il est relié au réseau d’une entreprise par exemple. Et ce, pour protéger les autres machines qui y sont connectées, mais aussi « bloquer la poursuite du chiffrement et la destruction des documents partagés ».

Le porte-parole d’Europol, Jan Op Gen Oorth, a expliqué lundi travailler « sur un outil de décryptage ».