Le Sénégalais Amat Cama, étoile montante de la sphère des hackers

Le Sénégalais Amat Cama, étoile montante de la sphère des hackers

Par Matteo Maillard (Dakar, correspondance)

Lors d’une compétition mondiale de recherche de failles informatiques, le jeune homme a réussi à craquer une Tesla 3, le dernier modèle de la marque automobile d’Elon Musk.

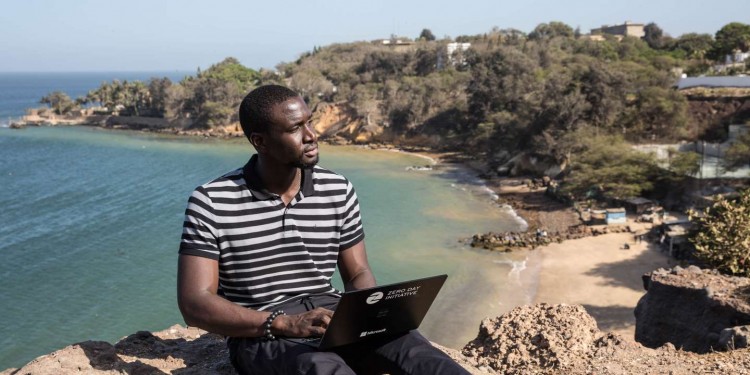

Amat Cama non loin de chez lui à Dakar, au Sénégal, le 22 mai 2019. / Matteo Maillard

A première vue, il pourrait être l’un des nombreux surfeurs sénégalais qui peuplent les plages de Dakar. Une carrure athlétique et des épaules larges taillées pour les vagues le font passer inaperçu dans ce restaurant de bord de mer. Pourtant, à 27 ans, Amat Cama préfère les claviers aux planches de surf. Cette étoile montante de la sphère exclusive des hackers compte parmi les premiers à réussir l’exploit de pirater une Tesla, la voiture électrique d’Elon Musk.

C’est lors du dernier Pwn2Own (prononcer pône tout aune), la plus importante compétition dans le domaine de la recherche de failles informatiques, en mars 2019, qu’Amat Cama et son ami Richard Zhu ont réussi à hacker, en moins de quinze minutes, le navigateur intégré de la Tesla 3, dernier modèle de la marque. « Une première étape qui permettra ensuite de chercher d’autres bugs dans la voiture », explique Amat. Ils espèrent réussir bientôt un piratage complet afin de contrôler le véhicule. « Nous y travaillons », assure-t-il, malicieux.

Pourtant, ces deux pirates, formant l’équipe Fluoroacetate, sont loin d’être mus par une volonté de nuire, bien au contraire. « Nous sommes des White Hats [chapeaux blancs], des hackers éthiques avec une expertise informatique. Notre but est de révéler des failles technologiques afin de permettre aux entreprises de les combler avant qu’elles soient exploitées par des gens malintentionnés », affirme Amat. La compétition Pwn2Own est d’ailleurs sponsorisée par Tesla Motors et Microsoft, qui y voient une manière efficace de tester la sécurité de leurs produits.

De Dakar à Boston

Organisée deux fois par an, en novembre à Tokyo et en mars à Vancouver, cette compétition de hacking oppose des équipes venues du monde entier. « Nous nous sommes entraînés deux mois sur le logiciel de la Tesla pour trouver des failles, poursuit-il. Dix heures par jour, à lire du code et à avancer à tâtons. Il y a beaucoup d’essais et d’échecs avant de trouver un bug exploitable. Mais avec l’expérience, tu sais dans quelles parties du code peuvent se nicher les erreurs. »

L’aventure d’Amat débute en 2010, lorsqu’il décide de quitter son Sénégal natal afin de poursuivre des études informatiques à l’université Northeastern de Boston. A la fin de sa première année, un camarade l’initie au hacking par le biais de War Games. Des jeux de rétro-ingénierie et de résolution d’énigmes. « J’ai appris comment fonctionnait un code informatique », soutient-il.

La révélation viendra de son professeur William Robertson, spécialiste en sécurité informatique. « Nous sommes devenus amis et j’ai rejoint son club de passionnés. Il nous a initiés à la compétition de Capture The Flag, des simulations où il faut retrouver le plus rapidement possible un fichier appelé Flag, caché dans le code d’un site Web ou d’un serveur », précise-t-il. De week-ends ponctuels, Amat commence à y consacrer des semaines, séchant les cours. Cette « passion dévorante » le pousse à apprendre plusieurs langages : du DrRacket au C ++. « La technologie est partout et, pour être un bon hacker, il faut savoir apprendre vite tout en étant patient. Ne pas être intimidé par ce qu’on ne connaît pas », conseille-t-il.

« Tout est piratable »

Sa première grande victoire de pirate est un abordage. Via des bugs dans deux jeux vidéo, il prend le contrôle d’un ordinateur lors d’une compétition en 2016 à Shanghaï. Mais sa transition vers ce qu’il appelle « le piratage réel » se fera grâce à un ami chinois rencontré en ligne qui le motive à participer à Pwn2Own : « Je ne pensais pas avoir le niveau. Pour moi, ces types étaient des sorciers ! » Il réussit pourtant à accéder aux SMS et aux appels d’un Samsung Galaxy S7. La compétition suivante, avec son ami Richard, il réitère le piratage sur un iPhone « bien plus sécurisé ».

S’il estime que la sécurité d’un téléphone est « un luxe », les failles informatiques dans les logiciels des voitures autonomes, des avions, des ponts, des centrales électriques ou nucléaires lui font froid dans le dos. « On se rend rapidement compte que c’est souvent les infrastructures les plus importantes qui sont les moins bien protégées. Aujourd’hui, il faut partir du principe que tout est piratable. »

De retour en Afrique depuis deux ans, il a lancé sa firme de sécurité informatique, Securin Technology. Il dispense conseils et formations aux compagnies qui souhaitent protéger leurs produits. « Le continent a besoin d’améliorer sa lutte contre les intrusions informatiques. Ici, il n’y a pas de loi qui oblige les compagnies à faire des audits réguliers de sécurité pour protéger les données de leurs clients, contrairement aux Etats-Unis », avance-t-il. Cette année encore, des pirates ont réussi à voler 17 milliards de francs CFA (26 millions d’euros) à des banques de la sous-région.

Au Sénégal, il veut créer un club de hackers avec l’appui d’une université à Dakar et diffuser sa culture du piratage éthique. En s’implantant en Afrique, Amat a fait le même pari que de nombreux géants des nouvelles technologies. En février, Google a ouvert au Ghana son laboratoire en intelligence artificielle. Microsoft prévoit de lancer en 2019 deux centres de développement logiciel au Nigeria et au Kenya. Quant à Dakar, il s’y établira prochainement le futur centre régional de cybersécurité appuyé par le gouvernement français.

En piratant la Tesla, les navigateurs Safari d’Apple et Edge de Microsoft lors du dernier Pwn2Own, les deux compères ont remporté le premier prix. Ils sont repartis avec 375 000 dollars (336 000 euros) et la voiture. « Les routes sénégalaises ne sont pas assez bonnes pour la faire rouler ici, s’amuse Amat. Alors je l’ai laissée aux Etats-Unis ». Mais pas question d’en faire un loisir. C’est un objet d’études, un puzzle informatique géant pour ces deux pirates déterminés à trouver toutes ses failles avant qu’un Etat ou un groupe malintentionné n’y parvienne.